【摘要】路线图从长期预测转向动态治理,以韧性、安全、滚动复审支撑不确定环境下的可持续交付。

引言

IT路线图以前像一张“未来地图”。CIO把主要精力放在技术趋势、平台替换、系统升级节奏上,按5到10年的周期把能力补齐,再用年度预算把项目推过去。这个做法在相对稳定的技术与供应环境里很有效,因为变化慢,偏差也可控。

现在的环境不再提供这种“慢变量”。AI带来的不只是新工具,还改变了生产方式与攻击方式。地缘政治与合规把供应链与数据边界切得更碎。业务侧对上线速度、成本回收、容灾能力的要求更硬。路线图仍然要做,但路线图的形态需要变成一种持续运行的管理系统,能在扰动出现时做出调整,并把调整变成常态动作。

这篇文章不讨论某个具体平台怎么选型,而是把路线图方法拆开,给出一套可落地的结构、节奏、指标与技术底座建议,目标是让路线图在三个月后仍然有用,在一次重大事件后仍然可执行。

● 一、路线图为什么会失效 视野被压缩的三类力量

%20拷贝-ecix.jpg)

1.1 变化从线性变成跳变

过去的主要变化是版本升级、硬件换代、架构演进,变化幅度大多可提前一年以上看到。现在的跳变更多来自外部触发点,包括监管口径变化、供应商策略改变、重大安全事件、生成式AI能力突进引发的业务重构。这些跳变的共同点是节奏快、影响面广、需要立即行动。

路线图一旦仍按年度审查运行,就会出现两个结果。第一个结果是计划在执行时已经过期,团队被迫用“项目变更”救火。第二个结果是为了维持路线图不变而压制真实需求,最后以更大的事故或更高的技术债形式反噬。

1.2 复杂性从系统内部扩展到生态外部

传统路线图聚焦在企业内部系统,最多把外部依赖当成采购问题。现在的关键依赖更多落在企业边界之外,包括云服务、SaaS、开源供应链、外包交付链路、跨境网络与数据通道。依赖扩展后,路线图的不确定性不来自技术本身,而来自生态的不稳定。

生态不稳定会把“可迁移性”变成硬指标。不能迁移、不能替代、不能回退的系统,就算功能先进,也会在供应链冲击和合规变化时成为业务连续性的风险点。

1.3 传统路线图的副作用更明显

传统路线图常见的表达是项目清单、里程碑、预算线,隐含假设是资源与优先级相对稳定。这个表达在当下会放大三类副作用。

第一类副作用是只关注系统,不关注能力。系统上线了,组织没有相应技能与流程,交付质量下降,安全与运维压力上升。第二类副作用是只关注建设,不关注对抗。AI把攻击和滥用门槛压低,安全从“合规式建设”转为“对抗式运营”,路线图如果不写对抗能力,就会把安全当作附属成本。第三类副作用是只关注稳态,不关注降级。自动化越深,降级方案越少,一次大范围故障的业务影响会更大。

● 二、路线图的新定义 从项目表转为动态韧性管理

2.1 路线图的交付物要改成两层

第一层是方向与能力,回答企业要具备哪些稳定能力。这层内容不追逐热点,强调可复用、可治理、可审计。第二层是项目组合,回答未来12到18个月做哪些具体工作,允许频繁调整,并给出暂停与退出条件。

把路线图拆成两层后,CIO可以在保持方向稳定的前提下,把执行层当作组合管理。方向层解决一致性,组合层解决适应性。两层一起运行,路线图才不会在一次外部冲击后整体报废。

2.2 三层结构把不确定性制度化

三层结构的关键是把“变更”写进机制,而不是靠临时会议救火。

2.2.1 北极星层 保持三年内相对稳定

北极星层不写具体供应商,不写版本号,主要写原则与能力边界,包括云与数据策略、零信任与身份体系、可观测性标准、关键系统的RTO与RPO目标、AI治理基线、核心集成规范。北极星层的变更要谨慎,通常由监管、业务模型变化、重大事故复盘触发。

2.2.2 滚动窗口层 管理12到18个月项目组合

滚动窗口层承载真实项目。项目以能力为归类方式,而不是以部门为归类方式,这会减少“各做各的”造成的重复建设。滚动窗口强调可替换与可停止,每个项目都要写清楚依赖、风险、替代方案、上线后的运维归属。

2.2.3 触发器层 把事件变成调整信号

触发器层定义哪些信号一旦出现,路线图需要重排,包括重大漏洞爆发、供应商不可用、成本异常、监管口径变化、关键人才流失、业务策略调整。触发器不是口号,要配套责任人、评估时限、决策路径,保证调整动作不靠个人意志。

下面这张表把三层结构的关注点放在一起,便于落地时对齐组织认知。

2.3 路线图必须能被运行

“能运行”的含义是路线图有固定的复审节奏,有统一的度量方式,有明确的版本管理,并能在组织内被引用与追责。很多企业路线图失效,不是因为认知不对,而是因为缺少运行机制,路线图停留在PPT里,执行依赖个人推动。

路线图运行化之后,CIO要把路线图当作一套产品来运营,至少包含版本号、变更记录、范围边界、依赖清单、关键指标、风险条目、预算映射。这样做的目的不是增加文档,而是让决策有依据,争议可回溯。

● 三、把颠覆场景写进路线图 四大破坏者成为一级输入

%20拷贝-onbg.jpg)

3.1 组织韧性 岗位与技能成为路线图的一部分

AI与自动化会重塑交付链路。开发、测试、运维、安全的工作内容都在变化,新的瓶颈往往不是工具,而是人和流程。路线图如果不把岗位能力与培训写进去,项目会在最后一公里失速,出现“买了平台用不好”的局面。

组织韧性需要具体化。关键岗位要做备份,关键流程要做演练,交付链路要有最小可运行模式。培训也要从“课时”转为“能力达标”,用可验证的方式衡量,例如通过演练评分、上生产的缺陷率、应急处理的平均耗时来反推能力成熟度。

3.1.1 能力矩阵要覆盖交叉技能

路线图里建议明确一个能力矩阵,至少覆盖平台工程、云网络、身份与权限、数据治理、AI工程化、安全运营、应急响应。交叉技能的目标不是让每个人都全栈,而是让关键链路在资源紧张时仍可运行。

3.1.2 演练要进入季度节奏

演练不是年终表演。季度节奏里应包含至少一次技术演练和一次业务演练,技术演练偏向容灾切换与安全响应,业务演练偏向降级运行与人工回退。演练结果要进入路线图的重排依据,失败项直接形成修复项目并绑定负责人。

3.2 安全进入对抗模式 AI安全从边角变成主干

AI带来的安全变化有两层。第一层是攻击者使用AI提升攻击效率,这会放大钓鱼、社会工程、漏洞利用、横向移动的速度。第二层是企业自己引入AI系统后出现新的攻击面,包括提示注入、数据泄露、模型投毒、供应链依赖扩大、权限边界模糊。

路线图在安全部分需要从“上工具”转向“建能力”。能力包含检测、响应、狩猎、复盘改进,并把AI系统纳入安全资产管理。安全团队也要具备使用AI的能力,用于日志分析、告警降噪、攻击路径推演,同时要避免把敏感数据直接喂给不受控的模型。

3.2.1 AI资产清单与分级

路线图应要求建立AI资产清单,包括模型来源、训练数据来源、推理服务部署位置、调用方系统、权限与审计方式。资产分级要与业务影响绑定,高等级资产必须有更严格的访问控制与更短的补丁与响应时限。

3.2.2 安全运营自动化

安全运营自动化不是堆规则,而是把检测到处置的链路缩短。路线图可把自动化拆成四个阶段,包括告警标准化、剧本化响应、自动隔离与回滚、复盘知识库沉淀。每个阶段都能形成可量化指标,例如MTTD、MTTR、误报率、自动化处置覆盖率。

3.3 供应链弹性 从选择供应商转为设计可替代性

供应链风险现在同时来自政治环境、合规要求、供应商经营状况、云区域可用性、开源依赖漏洞。路线图需要把可替代性当作架构约束,而不是采购层面的备选名单。

可替代性设计至少包含四块。第一块是技术架构上的可迁移,包括容器化、IaC、标准化中间件能力。第二块是数据可携带性,包括数据导出能力、格式标准、主数据策略。第三块是合同与退出机制,包括SLA、数据删除证明、切换窗口支持。第四块是迁移演练,把替代方案从纸面变成真实可执行流程。

3.3.1 关键SaaS与云服务的退出计划

退出计划要包含目标平台、迁移路径、切换窗口、回退策略、成本预估。没有退出计划的系统会在供应商变更条款时陷入被动,路线图也会被迫临时插入高成本项目。

3.3.2 开源与依赖治理

开源治理需要进入路线图,尤其是SBOM、依赖扫描、许可证合规、镜像仓库管理。很多企业安全事故来自依赖链,修复成本往往落在业务高峰期,路线图如果提前铺好治理链路,冲击会小很多。

3.4 容灾与手工回退 自动化越深 降级能力越要提前设计

容灾不只是把系统拉起来,更关键是业务能否继续跑。AI与自动化越深,组织对系统的依赖越强,一旦平台不可用,业务损失会放大。路线图需要把“最低可用业务模式”写清楚,把关键岗位和关键操作的手工流程固化下来,并定期演练。

3.4.1 容灾目标从系统指标扩展到业务指标

传统RTO与RPO多落在IT视角。路线图应把业务指标纳入,包括订单处理能力的最低阈值、结算与对账的延迟容忍度、客服工单的处理上限。业务指标明确后,容灾设计才不会只做成“技术可切换”。

3.4.2 降级运行与回退手册

降级要写成可执行手册,并在演练中验证。手册要覆盖权限开关、功能开关、队列堆积处理、数据一致性补偿、人工校验流程。手册的维护要进入变更流程,避免系统变了手册没变。

下面的表把四类破坏者与路线图动作对齐,便于在复审时快速定位缺口。

● 四、把路线图跑起来 季度复审加触发器重排

4.1 90天节奏让路线图具备呼吸

季度复审不是开一次会。它需要固定输入、固定输出、固定责任人。输入包括威胁情报摘要、供应商健康度、成本与容量趋势、关键事故复盘、业务策略变化、人员与外包风险。输出包括路线图版本变更、项目组合调整、预算重分配建议、风险条目更新、对董事会的简报要点。

季度复审要控制尺度,避免陷入全面推翻。北极星层尽量稳,滚动窗口层可调整,触发器层负责插队与降级。这个设计能让路线图既稳定又敏捷。

4.2 路线图与ERM联动 不再是IT内部文件

路线图的变化要能映射到企业风险视角。一个安全能力项目不应只描述“上线某某系统”,而要描述它降低了哪些风险暴露,风险暴露对应的业务影响是什么,残余风险如何接受或转移。这样路线图会更容易获得预算支持,也更容易在高层讨论中形成共识。

联动ERM时,建议把风险条目与路线图项目做双向链接。风险条目里写缓释项目,路线图项目里写它缓释的风险编号。双向链接会让路线图从“交付进度表”转为“风险缓释账本”。

4.3 预算要预留弹性 用资金池承接突发性投入

年度预算适合稳态建设,不适合对抗式安全与供应链替代。路线图里建议设置两类预算。第一类是能力预算,支持北极星层能力建设。第二类是弹性预算,用于触发器事件后的快速投入,包括紧急漏洞修复、临时扩容、替代供应商切换、应急培训与演练。

弹性预算需要明确使用规则与审批链路。规则越清楚,争议越少,响应越快。审批链路建议做到两级以内,避免在关键时刻卡在流程上。

4.4 沟通机制让变化被允许

路线图频繁调整会引发组织焦虑,尤其是对业务侧与财务侧。沟通要做到三点。第一点是解释变化来自哪些信号,而不是来自个人偏好。第二点是说明变化对业务目标、风险暴露、预算结构的影响。第三点是给出替代方案与不做的代价,避免沟通停留在技术细节。

沟通的形式不必复杂,但要稳定。季度复审后形成一页纸摘要,包含三项继续做、三项暂停或下调、三项新增或上调,并附上风险与预算影响,效果往往比长篇报告更好。

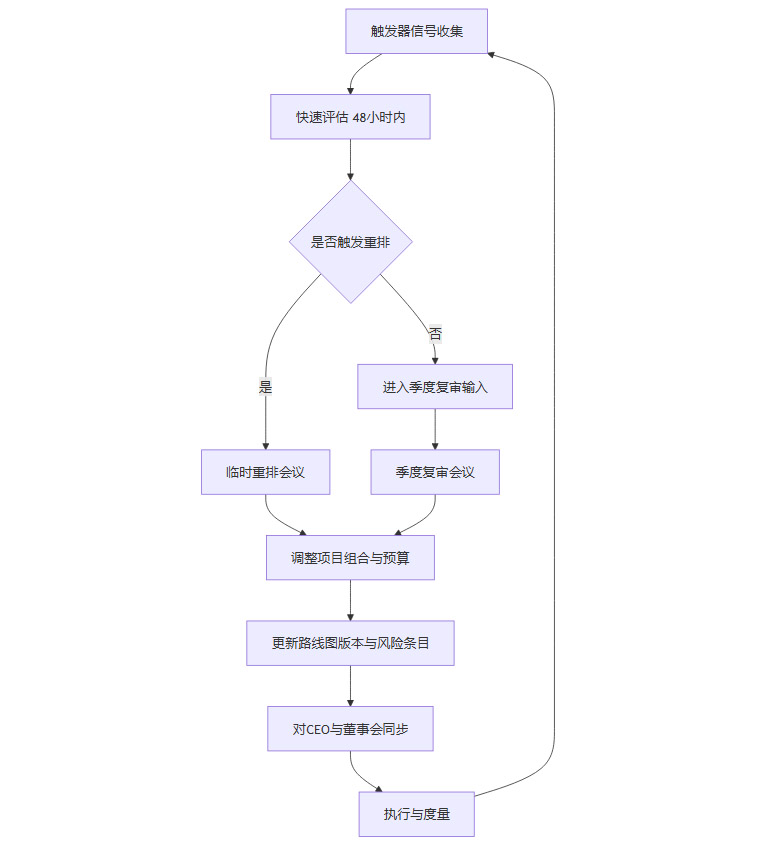

下面用流程图把季度复审与触发器重排串起来,落地时可直接当作会议与职责模板。

● 五、技术底座怎么配合路线图 从可用走向可切换

%20拷贝-auqt.jpg)

5.1 模块化与标准化减少切换成本

可切换的前提是模块化。模块化不是把系统拆得更碎,而是把边界定义清楚,把依赖收敛到少数标准接口。接口一旦标准化,替代供应商与替代实现才有空间。路线图里建议把接口治理与API规范纳入平台能力,并要求核心系统具备版本兼容策略。

标准化还包括IaC与配置管理。基础设施如果不能用代码重建,就无法在供应商切换或区域迁移时保持一致性,故障概率会显著上升。

5.2 平台工程把交付能力固化

平台工程的价值在于把重复劳动沉淀成平台能力,让团队在变化加速时仍能保持交付质量。路线图可以把平台能力拆成四类,分别是交付流水线、运行时平台、可观测性、安全基线。每一类都要有明确的服务目录与SLO,避免平台团队变成“另一个大项目组”。

平台工程也有边界。平台能力要服务业务交付,不要为了追求统一而牺牲可用性。路线图应允许少量例外,但例外要可审计,并有回归路径。

5.3 零信任与身份体系是AI时代的底座能力

AI系统的引入会让数据流动更频繁,调用链路更复杂,传统以网络边界为中心的控制方式会失效。路线图需要把身份与权限当作底座能力,包括统一身份源、细粒度授权、最小权限、强审计、密钥与证书生命周期管理。身份体系不稳,AI能力越强,风险放大越快。

5.4 可观测性从监控升级为运营决策输入

可观测性不仅用于故障定位,也用于容量规划、成本治理、安全调查、SLO达标。路线图应把日志、指标、链路追踪、事件管理统一纳入,并为关键业务链路定义黄金指标。缺少可观测性,触发器会失真,路线图调整会变成拍脑袋。

5.5 数据与AI治理要落到工程环节

AI治理容易停留在原则层面。路线图更需要工程化的治理,包括数据分级、脱敏策略、数据血缘、训练数据审批、模型版本管理、评测基线、上线审计。工程化之后,合规与安全就不再靠人工检查,交付效率也更稳定。

下面的表把技术底座与路线图目标对齐,便于在架构评审时快速判断是否支持“可切换、可恢复、可对抗”。

● 六、人才与能力交付 路线图必须覆盖人的系统

6.1 把培训从课表转成能力里程碑

培训写进路线图时,常见错误是只写培训次数和人数。路线图需要写能力里程碑,例如某个团队要在两个季度内具备SRE值班能力,某个安全团队要具备针对AI系统的威胁建模与应急处置能力。能力里程碑要与业务风险绑定,这样培训不会被当成可砍预算。

6.2 交叉培训解决资源快速重配

交叉培训的目标是让关键链路不依赖单点人员。路线图可要求每个关键系统至少有两名能独立处理P1事故的人,并要求关键平台具备轮值制度。轮值制度配合演练,会把隐性知识变成团队知识,减少离职和休假带来的风险。

6.3 实战演练把能力从纸面拉到现场

演练要贴近真实,包括失效注入、权限异常、供应商不可用、数据泄露场景。演练结束要形成两类输出,一类是技术修复项,另一类是流程修复项。流程修复项常被忽略,例如沟通链路、审批路径、对外通报机制,这些往往决定事故的外溢影响。

下面给一个简化的能力矩阵示例。企业可以按行业合规要求与技术栈扩展,但矩阵的结构建议保留,因为它便于路线图做人员投入与风险缺口映射。

● 七、指标体系从项目交付扩展到韧性指标

%20拷贝-vzcz.jpg)

7.1 指标要能反映路线图是否仍然相关

传统指标偏向进度与成本,能反映是否按期交付,无法反映是否能应对扰动。路线图升级后,指标至少要包含三类,分别是业务连续性、安全对抗效率、供应链切换能力。指标不宜过多,但必须可自动采集或可审计,避免变成手工填表。

7.2 建议的指标分层

第一层是董事会指标,强调风险暴露与业务影响,包括关键业务RTO达标率、重大安全事件数量与影响、关键供应商切换准备度。第二层是管理层指标,强调运营效率,包括MTTD、MTTR、SLO达标率、演练通过率、替代演练成功率。第三层是团队指标,强调工程行为,包括IaC覆盖率、变更失败率、回滚时长、依赖漏洞修复时长。

下面的表给出一组可直接放进路线图的指标集。企业可按行业监管要求扩充,但建议保持每类指标少而硬。

结论

路线图没有真的失效,失效的是把路线图当成静态预测的方式。CIO在今天更需要一套能持续运行的路线图体系,把不确定性当作输入,把调整当作机制,把韧性、安全、供应链与人才当作同等重要的主干内容。

这套体系落地时可以从三个动作开始。第一个动作是把路线图拆成北极星层、滚动窗口层、触发器层,并建立季度复审的固定节奏。第二个动作是把四类破坏者写进路线图,把可替代性、对抗能力、降级回退能力做成可度量的项目与指标。第三个动作是把能力交付写进路线图,把培训、交叉覆盖、演练与复盘纳入里程碑,避免技术升级停留在工具层。

路线图一旦能跑起来,就不再依赖“预测准确”,而依赖“反应足够快、切换足够稳、恢复足够可控”。这会让IT在AI时代更像业务的稳定器,而不是成本中心的项目工厂。

📢💻 【省心锐评】

路线图别再写成年度愿望清单,把韧性、安全、替代与演练做成季度节奏,才能在AI冲击下稳住交付。

.png)

%20%E6%8B%B7%E8%B4%9D-ucnm.jpg)

评论