【摘要】链上合规科技(RegTech)正通过分布式数字身份(DID)与可验证凭证(VC)模型重塑信任基础。文章深度拆解W3C标准,探讨模块化智能合约设计,分析联盟链隐私架构,并审视预言机与形式化验证等安全议题。

引言

链上合规科技(RegTech)正在重塑金融与监管的版图。过去,信任依赖于中心化机构的背书,流程繁琐且数据孤岛林立。现在,区块链技术带来了新的可能性。而在这场变革的中心,分布式数字身份(DID)与可验证凭证(VC)模型,结合可编程的智能合约,共同构成了新一代数字信任的基石。

对于架构师而言,这不仅是一次技术范式的迁移,更是一场关于信任、隐私与合规的深度思考。如何将抽象的W3C标准转化为坚实可靠的代码?如何设计出既能拥抱变化又能保持稳固的智能合约系统?如何在满足监管审计需求的同时,捍卫商业数据的隐私边界?

这篇备忘录,旨在为走在技术前沿的架构师们提供一份详尽的行动指南。我们将从DID/VC的核心标准出发,层层递进,深入探讨智能合约的架构艺术、联盟链的监管设计哲学,以及不可忽视的安全防线。这不仅是技术的堆砌,更是构建未来可信数字世界的工程蓝图。

一、💎 基石解读:DID/VC 标准与技术基础

%20拷贝-ignr.jpg)

DID与VC是构建一切上层应用的基础。理解它们的标准与技术细节,是架构师的第一步,也是最关键的一步。它们共同解决了数字世界里“你是谁”以及“你能证明什么”这两个根本问题。

1.1 分布式数字身份(DID)的奥秘

DID并非一个全新的发明,而是对现有身份体系的一次去中心化重构。它的核心思想是将身份的控制权从服务商交还给用户自己。

1.1.1 定义与核心目标

根据W3C的规范,DID是一种新型的、可验证的、全球唯一的去中心化数字身份标识符。它本质上是一个URL字符串,但其背后链接的不是网页,而是一个描述身份的“DID文档”。其设计目标清晰而坚定。

用户主权:用户自主生成并完全控制自己的DID,无需任何中心化机构的许可。

去中心化:DID及其关联数据不依赖单一实体,而是注册在分布式系统上,具备抗审查和抗单点故障的能力。

可验证性:DID与密码学紧密绑定,任何基于该DID的声明都可以被加密验证。

互操作性:标准化的DID方法使得不同系统间的身份认证成为可能。

1.1.2 技术实现三部曲

DID的生命周期可以概括为生成、解析与管理三个核心环节。

生成与注册:用户通过本地的钱包或应用,基于非对称加密算法生成一对公私钥。公钥用于验证,私钥用于签名和控制。随后,DID及其初始的DID文档被注册到一个**可验证数据注册表(Verifiable Data Registry, VDR)**上。这个注册表可以是公有链(如以太坊)、联盟链、甚至是分布式文件系统(如IPFS)。

解析(Resolution):这是DID的核心功能。任何第三方都可以通过一个称为“DID解析器(DID Resolver)”的组件,输入一个DID字符串,然后获得其对应的最新版本的DID文档。这个过程是公开且无需许可的。

DID文档(DID Document):这是一个结构化的JSON对象,是DID的“说明书”。它包含了验证身份所需的一切信息,最关键的字段包括。

id:DID本身。verificationMethod:包含一系列公钥信息,用于验证数字签名或加密通信。authentication:指定哪些公钥可用于身份认证。service:定义了与该DID主体交互的服务端点,例如一个用于接收VC的个人数据保险库地址。

1.1.3 DID 方法对比

DID标准本身只定义了“做什么”,而具体的“怎么做”则由不同的**DID方法(DID Method)**来规定。每种方法都详细说明了DID在特定VDR上的创建、读取、更新和撤销(CRUD)操作。选择哪种方法,直接影响到系统的成本、性能和去中心化程度。

1.1.4 身份的生命周期管理

一个健壮的身份系统必须支持密钥的轮换与身份的撤销。DID通过更新DID文档来实现这一点。当用户的私钥疑似泄露时,他可以使用预设的恢复密钥或通过社会恢复机制,生成新的公私钥对,并发布一个更新后的DID文档,将旧的公钥废弃,启用新的公key。整个过程中,DID本身保持不变,从而保证了身份的持久性。

1.2 可验证凭证(VC)的信任魔法

如果说DID是数字世界的“身份证号”,那么VC就是这张身份证上的具体信息,比如姓名、出生日期,或者是“驾驶证”、“毕业证”等。

1.2.1 定义与核心作用

VC是W3C制定的一个标准,用于以加密安全、尊重隐私且机器可验证的方式,在数字世界中传递声明(Claims)。它将现实世界中的各种纸质凭证数字化,并赋予其可信的“防伪”能力。

1.2.2 VC 数据模型剖析

一个标准的VC是一个JSON对象,其核心字段定义清晰,保证了跨系统的互操作性。

此外,VC还支持选择性披露(Selective Disclosure)。持有者在出示凭证时,可以只展示验证方需要的部分信息,而隐藏其他敏感信息。例如,在证明自己“已成年”时,只需出示年龄大于18岁的证明,而无需透露具体的出生日期。这通常借助零知识证明(ZKP)等密码学技术实现。

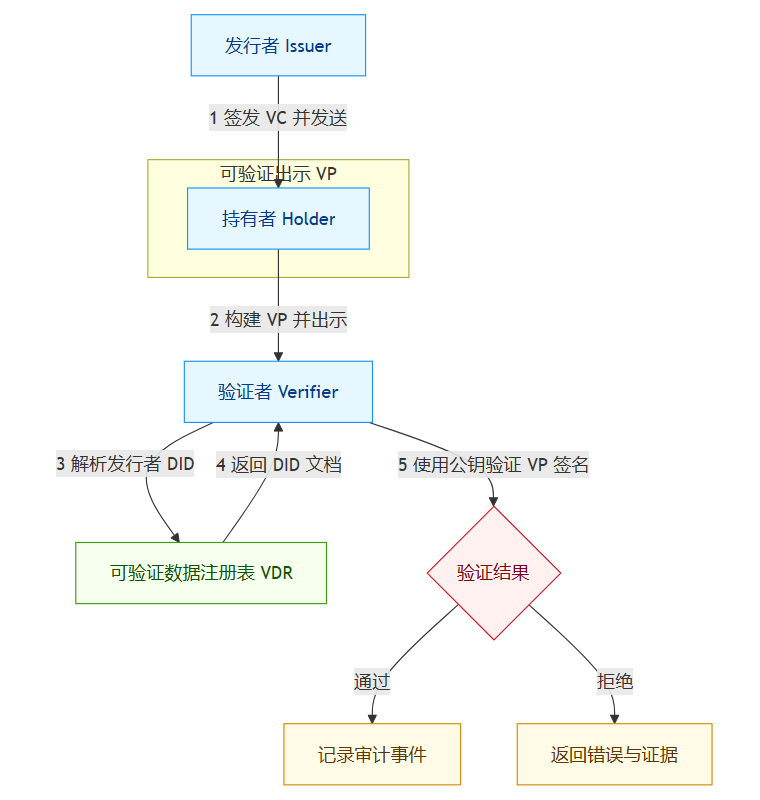

1.2.3 信任三角的协作

VC的流转构建了一个经典的信任三角模型。

发行者(Issuer),如大学、政府机构,创建包含声明的VC,并用自己的私钥对VC进行签名,生成

proof字段。持有者(Holder),即用户,将收到的VC安全地存储在自己的数字钱包(Wallet)中。

当需要证明自己时,持有者从一个或多个VC中提取所需信息,打包成一个可验证出示(Verifiable Presentation, VP),并用自己的私钥签名(用于证明是本人出示),然后发送给验证者。

验证者(Verifier),如招聘公司、酒吧门卫,收到VP后,首先验证持有者的签名,然后解析VC中的

issuerDID,从VDR获取发行者的DID文档,并用其中的公钥验证VC的签名。双重验证通过,信任建立。

1.2.4 凭证状态管理

凭证可能会过期或被撤销(如员工离职后,工牌凭证失效)。如何高效、隐私地查询凭证状态是一个挑战。传统的证书撤销列表(CRL)存在隐私泄露和效率低下的问题。

W3C推荐了Bitstring Status List等现代化的解决方案。发行者维护一个巨大的位图(Bitstring),每个比特位对应一个已签发的凭证。当凭证被撤销时,只需将对应的比特位置为1。验证者查询时,只需获取凭证在位图中的索引,并检查该位置的值即可。这种方法极大地保护了持有者的隐私,因为查询操作不会暴露具体是哪个凭证被查询。

二、🏛️ 架构艺术:规则与业务分离的智能合约设计

智能合约的不可篡改性是其安全性的基石,但在多变的监管环境下,这也可能成为系统僵化的根源。一个优秀的架构师,必须学会在确定性与灵活性之间找到平衡。“规则层”与“业务层”分离的设计模式,正是为此而生。

2.1 设计原则与动机

想象一个去中心化金融(DeFi)应用,其核心业务是资产交易。但是,交易所需遵守的合规规则,如税率、反洗钱(AML)的交易限额、不同司法管辖区的特定要求,是频繁变动的。如果将这些规则硬编码在核心业务合约中,每次监管政策调整都意味着一次伤筋动骨的合约迁移,成本高昂且风险巨大。

因此,我们的核心设计原则是解耦。将系统分为两部分。

业务层:处理核心、稳定、不常变的业务逻辑。例如,资产的记账、所有权的转移。

规则层:封装易变、需要频繁更新的监管规则和业务策略。例如,KYC/AML检查逻辑、交易费率计算、审批流程。

2.2 多合约架构模式

实现这种分离,最常见的便是采用多合约架构,并结合代理模式(Proxy Pattern)。

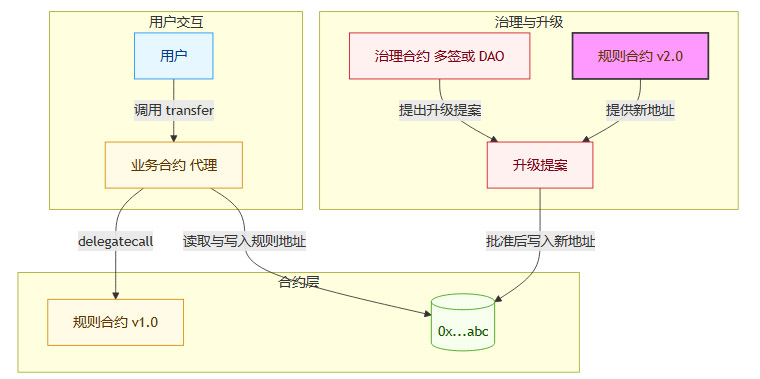

2.2.1 业务合约与规则合约

业务合约(Business Contract):这是系统的“骨架”。它定义了核心的数据结构和状态转换函数。在执行关键操作(如

transfer)之前,它不会自己进行合规判断,而是通过一个外部调用,去询问一个“规则专家”。规则合约(Rule Contract):这是系统的“大脑”。它以可插拔模块的形式存在,专门负责回答“这笔操作是否合规?”这类问题。例如,它可以实现一个

isTransferCompliant(address from, address to, uint256 amount)函数,内部包含了所有复杂的判断逻辑。

2.2.2 代理模式与升级机制

业务合约如何知道该去问哪个“规则专家”呢?答案是通过一个可变的地址。

业务合约本身是一个代理合约(Proxy)。它负责存储数据(如用户余额),但自身不包含复杂的业务逻辑。

当用户调用业务合约的函数时,业务合约通过

delegatecall的方式,将执行上下文(包括msg.sender和msg.value)和调用数据转发给一个逻辑合约(即我们的规则合约)来执行。业务合约内部只存储一个指向当前有效规则合约的地址。

当监管规则需要更新时,治理方(可以是一个多签钱包或一个去中心化自治组织DAO)可以部署一个新的规则合约(v2.0),然后通过一个特权函数,更新业务合约中存储的地址。

下一次用户调用时,业务合约就会将逻辑委托给新的规则合约执行。

这种模式的优势显而易见。

灵活性:监管逻辑的更新无需迁移核心数据,用户无感,业务不中断。

安全性:核心资产和状态存储在稳定的代理合约中,逻辑合约的升级风险被隔离。

可维护性:业务逻辑和规则逻辑分离,代码更清晰,更易于审计和维护。

2.3 审计与治理的实现

为了满足监管的审计需求,合约设计必须具备良好的可观测性。

事件(Events):在所有关键的状态变更点,合约都必须发出详细的事件日志。例如,一次合规的交易不仅要记录转账双方和金额,还应该记录本次交易所依据的规则合约版本号和关联的VC/VP的哈希。这为事后审计提供了不可篡改的追溯路径。

链上治理:规则合约的地址更新必须通过一个严谨的治理流程。例如,可以引入时间锁(Timelock),任何变更提案在投票通过后,必须等待一段公示期才能生效,为社区提供了审查和反应的时间。或者采用多级审批,不同级别的变更需要不同数量的签名者批准。

三、🏙️ 监管蓝图:为合规而生的联盟链架构

%20拷贝-bpif.jpg)

公有链的完全透明性并不适用于所有场景,尤其是在涉及企业商业机密和个人隐私的RegTech领域。联盟链(Consortium Blockchain)因其许可准入、高性能和强大的隐私控制能力,成为了更现实的选择。

3.1 Hyperledger Fabric 的精細化控制

Hyperledger Fabric是企业级联盟链的杰出代表,其架构从设计之初就充分考虑了复杂组织间的协作与数据隔离需求。

3.1.1 通道(Channel)的数据隔离

通道是Fabric中实现物理级数据隔离的核心机制。你可以将一个Fabric网络想象成一栋办公大楼,而每个通道就是一个独立的、带门禁的会议室。

只有被邀请加入通道的组织成员,才能看到通道内的账本数据。

一个组织可以同时加入多个通道,参与不同的业务。

这使得相互竞争的银行可以在同一个区块链网络上运行各自的业务,而无需担心数据被对方窥探。对于监管机构,可以将其加入所有或特定的通道,以获得全局或局部的监管视图。

3.1.2 私有数据集合(PDC)的隐私审计

有时,即使在同一个通道(会议室)内,某些信息也只希望让特定的几个人知道。这就是**私有数据集合(Private Data Collections, PDC)**的用武之地。

PDC允许通道内的部分组织成员,以点对点(Peer-to-Peer)的方式,在链下(off-chain)共享敏感数据。

工作原理:当一笔交易包含私有数据时,该数据只会被发送给PDC中定义的授权组织。而只有该私有数据的哈希值,会被写入通道的公共账本,作为交易发生的不可篡改的证据。

审计模式:这种“链上存证、链下交换”的模式,完美契合了监管审计的需求。监管机构可以被设置为某个PDC的成员,从而“按需”获得访问敏感数据的权限。或者,在需要审计时,相关方在链下提供原始数据,监管机构通过比对链上哈希值来验证其真实性和完整性。这既满足了审计要求,又最大限度地保护了商业隐私。

3.1.3 访问控制模型

Fabric通过成员服务提供者(MSP)和基于属性的访问控制(ABAC),实现了精细到角色和属性级别的权限管理。链码(Fabric的智能合约)可以根据调用者的组织、角色甚至特定属性(如role=auditor)来决定其是否有权执行某项操作。

3.2 FISCO BCOS 的替代方案

除了Fabric,国内广泛应用的联盟链平台FISCO BCOS也提供了强大的数据隔离与隐私保护机制。

群组(Group):类似于Fabric的通道,群组是FISCO BCOS中实现多账本隔离的基本单位。不同群组的节点、账本、交易都是相互独立的,可以满足多业务线或多监管方并存的需求。

AMOP协议(Advanced Messages On-chain Protocol):这是FISCO BCOS提供的一种链上链下安全消息通信协议。它允许节点之间直接发送消息而无需共识,非常适合用于实现类似PDC的链下数据安全交换场景,为监管信息的“按需共享”提供了另一种高效的实现路径。

3.3 隐私计算的终极武器:零知识证明(ZK)

当数据隔离还不够,我们需要在不暴露数据内容本身的情况下证明其符合某些规则时,**零知识证明(Zero-Knowledge Proofs, ZKP)**便登上了舞台。

核心价值:ZK允许证明者(Prover)向验证者(Verifier)证明某个论断为真,而无需透露除了“该论断为真”之外的任何信息。

与PDC/通道结合:ZK可以与PDC或通道机制完美结合,实现更高级别的隐私合规。例如,一个用户可以生成一个ZK证明,来证实“我的交易金额小于一万美元的AML限额”,并将这个证明提交上链。监管者可以验证这个证明的有效性,而无需知道确切的交易金额。这在保护用户隐私和商业机密方面,达到了极致。

四、🛡️ 安全防线:预言机风险与形式化验证

一个健壮的系统,不仅要有精巧的设计,更要有坚固的防线。在RegTech场景中,与外部世界的交互(预言机)和合约自身的逻辑严谨性(形式化验证)是两大关键的安全命题。

4.1 预言机(Oracle)的双刃剑

智能合约是确定性的沙盒环境,无法直接访问链下数据。当规则合约需要引入外部监管信息(如最新的汇率、黑名单地址、法规变更标志)时,就必须依赖预言机(Oracle)。

4.1.1 风险识别

预言机是连接链上与链下世界的桥梁,但它也可能成为系统的“阿喀琉斯之踵”。

单点故障:如果依赖单个中心化的预言机,一旦它被攻击、宕机或作恶,整个系统都将面临风险。

数据篡改:恶意的预ator可能提供错误的数据,诱导智能合约做出错误的决策,从而导致巨大的经济损失或合规失败。

女巫攻击(Sybil Attack):在去中心化预言机网络中,攻击者可能创建大量虚假节点,试图主导数据聚合的结果。

4.1.2 防护策略

构建一个可信的预言机系统,需要多层次的防御。

去中心化网络:采用由多个独立节点组成的去中心化预言机网络(如Chainlink),避免单点故障。

多源数据聚合:从多个权威的数据源获取信息,并在链上进行聚合(如取中位数或加权平均值),剔除异常值。

经济激励与惩罚:预言机节点需要质押代币作为保证金。提供准确数据的节点获得奖励,提供恶意或错误数据的节点将被罚没(Slashing)其质押的代币。

签名验证:链下数据源在提供数据时进行签名,预言机节点将数据和签名一同提交上链,智能合约可以验证签名的有效性,确保数据来源可信。

在工程实践中,建议设计混沌演练与回滚剧本,确保在预言机出现最坏情况时,系统能够进入安全模式或平稳降级。

4.2 智能合约的形式化验证

“Code is Law”的冰冷现实意味着,智能合约中的一个微小漏洞都可能造成灾难性的后果。传统的软件测试方法(如单元测试、集成测试)在高风险的合约面前,显得力不从心。

4.2.1 必要性分析

形式化验证(Formal Verification)是一种通过数学方法,对智能合约的行为进行建模和逻辑推理,以穷尽所有可能性来证明其是否符合预设规范的严谨技术。对于承载大量资产或核心合规逻辑的合约,形式化验证不是一种选择,而是一种必需。它可以系统性地检测以下类型的漏洞。

重入攻击(Re-entrancy)

整数溢出/下溢(Integer Overflow/Underflow)

权限绕过(Authorization Bypass)

不安全的委托调用(Unsafe Delegatecall)

4.2.2 方法与工具

主流的形式化验证方法包括模型检查、定理证明、静态分析和符号执行。已有不少成熟的工具可供使用,例如Certora Prover、Scribble、Mythril等。虽然形式化验证对工程师的技能要求较高,且对复杂合约的验证成本不菲,但它所能提供的安全保障,是任何其他测试手段都无法比拟的。

五、🚀 工程实践:从蓝图到落地的实施路径

%20拷贝-krzx.jpg)

理论的价值在于指导实践。一个成功的RegTech项目,需要将上述所有技术组件,整合成一个协调工作的有机整体。

5.1 端到端能力地图构建

架构师在项目启动之初,就应该绘制一幅清晰的能力地图,确保覆盖从身份到监管的全链路。

5.2 分步实施路径建议

一口吃不成胖子。一个复杂的RegTech系统应采用敏捷、迭代的方式分步推进。

阶段一:最小可行产品(MVP)。从最核心、最简单的凭证开始,例如员工身份凭证或企业KYC凭证。先打通DID的生成、VC的签发与验证的全流程。

阶段二:引入规则引擎。将简单的合规规则(如白名单检查)抽象成第一个规则合约,实现规则与业务的初步分离。引入多签治理机制。

阶段三:深化隐私与审计。在处理敏感数据的业务场景中,引入联盟链的PDC或群组功能,实现“按需共享+哈希审计”的骨架。

阶段四:高级功能扩展。根据业务需求,逐步引入零知识证明以增强隐私保护,或集成去中心化预言机以引入外部可信数据。

5.3 标准合规与安全工程要点

在整个实施过程中,必须时刻紧绷标准与安全的弦。

标准合规:确保所有DID/VC的实现严格遵循W3C的最新规范,避免“方言”导致生态孤岛。DID文档和VC中应遵循数据最小化原则,不携带任何不必要的个人信息。

安全工程:

合约的访问控制必须严格,升级路径清晰可控,规则合约的治理流程必须包含时间锁或多重审批。

所有关键合约在上线前必须经过第三方专业机构的审计,高价值合约必须进行形式化验证。

预言机必须有签名验证、多源聚合和延迟回滚等容错机制。

所有链上操作必须留下清晰的事件和哈希痕迹,支持端到端的取证与可重复验证。

结论

DID/VC 并非遥远的理论,它们是构建下一代可信数字基础设施的工程蓝图,尤其适合RegTech对“可信实体、可信声明、可审计流程”的严苛需求。

通过“规则层与业务层分离”的智能合约架构,我们为系统注入了应对监管变化的灵活性。通过巧妙运用联盟链的通道、PDC以及零知识证明等隐私增强技术,我们可以在强合规、强隐私、强审计这三个看似矛盾的目标之间,找到精妙的工程平衡。

同时,预言机的安全加固与智能合约的形式化验证,如同为这艘航船装上了坚固的船体和精准的导航仪,是确保其在波涛汹涌的数字海洋中安全航行的关键。作为架构师,我们的任务就是根据具体的业务航线,灵活选择并组合这些强大的技术工具,分步推进,最终构建出高效、透明、且真正值得信赖的下一代链上合规系统。

📢💻 【省心锐评】

技术选型是艺术,更是取舍。DID/VC 提供了骨架,但真正的挑战在于将监管的模糊性,翻译成智能合约的确定性。别忘了,最难写的代码,是‘人情世故’。

.png)

评论